デバックログの取得方法

デバックログの取得方法

※FortiOS7.4.x

■wan1インタフェースの、202.218.224.22 が含まれるパケットを取得

———————————-

# diag debug reset ※デバック条件をリセット

# diag debug enable ※デバックの有効化

# diag debug console timestamp enable ※タイムスタンプを表示

# diag debug flow filter addr 202.218.224.22 ※下記フィルターコマンドの例を参照

# diag debug flow trace start 999 デバックログの出力開始「999」は出力件数

———————————-

※「diag」は「diagnose」の略

■デバックを止める

※デバックログ取得中「エンター」を押すと入力モードになる

———————————-

# diag debug reset

# diag debug disable

———————————-

※FortiGateへ、コンソール接続/SSH/TELNET等でログイン(利用アプリ例:TeraTermやputyなど)

※デバックを行う場合は複数同時に立ち上げてログを取得する事が出来るPutyなどを利用してSSH接続がお勧めです、TeraTermは複数立ち上げなど同時接続は出来ません。

■フィルターコマンド例

| 送信元IPアドレス指定 | diag debug flow filter saddr 192.168.10.1 |

| 宛先IPアドレス指定 | diag debug flow filter daddr 202.218.224.22 |

| プロトコル指定 | diag debug flow filter proto 6 (6:TCP ※下記プロトコル№を参照) |

| インターフェース指定 | diag debug flow filter interface wan1 |

| VDOM指定 | diag debug debug filter vd VDOM名 |

■プロトコル№

0 HOPOPT IPv6 Hop-by-Hop Option

1 ICMP Internet Control Message Protocol

2 IGMP Internet Group Management

3 GGP Gateway-to-Gateway

4 IPv4 IPv4 encapsulation Protocol

5 ST Stream

6 TCP Transmission Control Protocol

7 CBT CBT

8 EGP Exterior Gateway Protocol

9 IGP Any private interior gateway (used by Cisco for their IGRP)

10 BBN-RCC-MON BBN RCC Monitoring

11 NVP-II Network Voice Protocol

12 PUP PUP

13 ARGUS ARGUS

14 EMCON EMCON

15 XNET Cross Net Debugger

16 CHAOS Chaos

17 UDP User Datagram Protocol

18 MUX Multiplexing

19 DCN-MEAS DCN Measurement Subsystems

20 HMP Host Monitoring

21 PRM Packet Radio Measurement

22 XNS-IDP XEROX NS IDP

23 TRUNK-1 Trunk-1

24 TRUNK-2 Trunk-2

25 LEAF-1 Leaf-1

26 LEAF-2 Leaf-2

27 RDP Reliable Data Protocol

28 IRTP Internet Reliable Transaction

29 ISO-TP4 ISO Transport Protocol Class 4

30 NETBLT Bulk Data Transfer Protocol

31 MFE-NSP MFE Network Services Protocol

32 MERIT-INP MERIT Internodal Protocol

33 DCCP Datagram Congestion Control Protocol

34 3PC Third Party Connect Protocol

35 IDPR Inter-Domain Policy Routing Protocol

36 XTP XTP

37 DDP Datagram Delivery Protocol

38 IDPR-CMTP IDPR Control Message Transport Proto

39 TP++ TP++ Transport Protocol

40 IL IL Transport Protocol

41 IPv6 IPv6 encapsulation

42 IPv6 SDRPSource Demand Routing Protocol

43 IPv6-Route Routing Header for IPv6

44 IPv6-Frag Fragment Header for IPv6

45 IDRP Inter-Domain Routing Protocol

46 RSVP Reservation Protocol

47 GRE General Routing Encapsulation

48 DSR Dynamic Source Routing Protocol

49 BNA BNA

50 ESP Encap Security Payload

51 AH Authentication Header

52 I-NLSP Integrated Net Layer Security TUBA

53 SWIPE IP with Encryption

54 NARP NBMA Address Resolution Protocol

55 MOBILE IP Mobility

56 TLSP Transport Layer Security Protocol using Kryptonet key management

57 SKIP SKIP

58 IPv6-ICMP ICMP for IPv6

59 IPv6-NoNxt No Next Header for IPv6

60 IPv6-Opts Destination Options for IPv6

61 any host internal protocol

62 CFTP CFTP

63 any local network

64 SAT-EXPAK SATNET and Backroom EXPAK

65 KRYPTOLAN Kryptolan

66 RVD MIT Remote Virtual Disk Protocol

67 IPPC Internet Pluribus Packet Core

68 any distributed file system

69 SAT-MON SATNET Monitoring

70 VISA VISA Protocol

71 IPCV Internet Packet Core Utility

72 CPNX Computer Protocol Network Executive

73 CPHB Computer Protocol Heart Beat

74 WSN Wang Span Network

75 PVP Packet Video Protocol

76 BR-SAT-MON Backroom SATNET Monitoring

77 SUN-ND SUN ND PROTOCOL-Temporary

78 WB-MON WIDEBAND Monitoring

79 WB-EXPAK WIDEBAND EXPAK

80 ISO-IP ISO Internet Protocol

81 VMTP VMTP

82 SECURE-VMTP SECURE-VMTP

83 VINES VINES

84 TTP TTP

84 IPTM Protocol Internet Protocol Traffic

85 NSFNET-IGP NSFNET-IGP

86 DGP Dissimilar Gateway Protocol

87 TCF TCF

88 EIGRP EIGRP

89 OSPFIGP OSPFIGP

90 Sprite-RPC Sprite RPC Protocol

91 LARP Locus Address Resolution Protocol

92 MTP Multicast Transport Protocol

93 AX.25 AX.25 Frames

94 IPIP IP-within-IP Encapsulation Protocol

95 MICP Mobile Internetworking Control Pro.

96 SCC-SP Semaphore Communications Sec. Pro.

97 ETHERIP Ethernet-within-IP Encapsulation

98 ENCAP Encapsulation Header

99 any private encryption scheme

100 GMTP GMTP

101 IFMP Ipsilon Flow Management Protocol

102 PNNI PNNI over IP

103 PIM Protocol Independent Multicast

104 ARIS ARIS

105 SCPS SCPS

106 QNX QNX

107 A/N Active Networks

108 IPComp IP Payload Compression Protocol

109 SNP Sitara Networks Protocol

110 Compaq-Peer Compaq Peer Protocol

111 IPX-in-IP IPX in IP

112 VRRP Virtual Router Redundancy Protocol

113 PGM PGM Reliable Transport Protocol

114 any 0-hop protocol

115 L2TP Layer Two Tunneling Protocol

116 DDX D-II Data Exchange (DDX)

117 IATP Interactive Agent Transfer Protocol

118 STP Schedule Transfer Protocol

119 SRP SpectraLink Radio Protocol

120 UTI UTI

121 SMP Simple Message Protocol

122 SM SM

123 PTP Performance Transparency Protocol

124 ISIS over IPv4

125 FIRE

126 CRTP Combat Radio Transport Protocol

127 CRUDP Combat Radio User Datagram

128 SSCOPMCE

129 IPLT

130 SPS Secure Packet Shield

131 PIPE Private IP Encapsulation within IP

132 SCTP Stream Control Transmission Protocol

133 FC Fibre Channel

134 RSVP-E2E-IGNORE

135 Mobility Header

136 UDPLite

137 MPLS-in-IP

138 manet

139 HIP

140 Shim6

141 WESP

142 ROHC

143 − 252 Unassigned Unassigned

253 Use for experimentation and testing

254 Use for experimentation and testing

255 Reserved

パケットログの取得方法

パケットログの取得方法

※FortiOS7.4.x

■wan1インタフェースの、202.218.224.22 が含まれるパケットを取得

———————————-

# diagnose sniffer packet wan1 ‘host 202.218.224.22’ ← パケットログを取得するIPを指定

———————————-

※「202.218.224.22」は、www.fgshop.jp のアドレス

※パケットログの所得を止める場合:「Ctrl」+「c」

※FortiGateへ、コンソール接続/SSH/TELNET等でログイン(利用アプリ例:TeraTermやputyなど)

※デバックを行う場合は複数同時に立ち上げてログを取得する事が出来るPutyなどを利用してSSH接続がお勧めです、TeraTermは複数立ち上げなど同時接続は出来ません。

※その他のコマンド例

■wan1インタフェースの、202.218.224.22 が含まれるパケットを取得

# diagnose sniffer packet wan1 ‘host 202.218.224.22’

■wan1インタフェースの、202.218.224.22 かつ、ICMP が含まれるパケットを取得

# diagnose sniffer packet wan1 ‘host 202.218.224.22 and icmp’

■wan1インタフェースの、202.218.224.22 が含まれるパケットと、取得したインタフェース名を取得

# diagnose sniffer packet wan1 ‘host 202.218.224.22’ 4

■すべてのインタフェースで、202.218.224.22 が含まれるパケットを取得

# diagnose sniffer packet any ‘host 202.218.224.22’

■すべてのインタフェースで、どのインタフェースからパケットが届いたか、どのインタフェースから出力したかといった情報と、202.218.224.22 が含まれるパケットを取得

# diagnose sniffer packet any ‘host 202.218.224.22’ 4

■wan1インタフェースの、202.218.224.22 が含まれるパケットで、イーサフレームを含めて取得

# diagnose sniffer packet wan1 ‘host 202.218.224.22’ 3

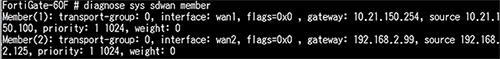

SD-WANの各インターフェースの状態を確認する方法

SD-WANの各インターフェースの状態を確認する方法

———————————-

# diagnose sys sdwan member

———————————-

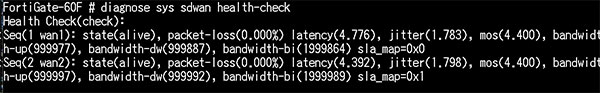

SD-WANの状態を確認する方法

SD-WANの状態を確認する方法

———————————-

# diagnose sys sdwan health-check

———————————-

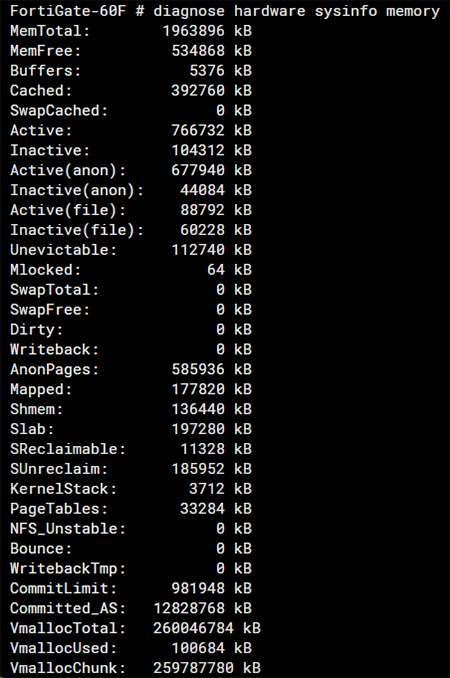

Memoryの空き容量を確認

Memoryの空き容量を確認する

———————————-

# diagnose hardware sysinfo memory

———————————-

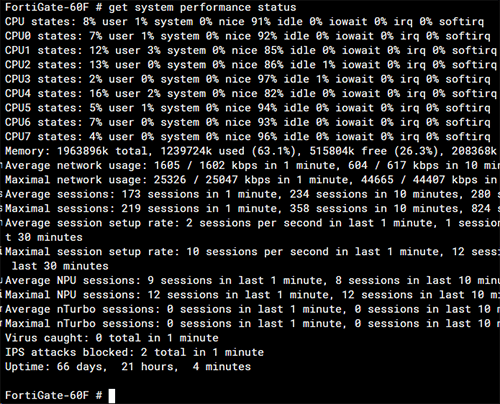

CPUの負荷率を確認

CPUの負荷率を確認する

———————————-

# get system performance status

———————————-

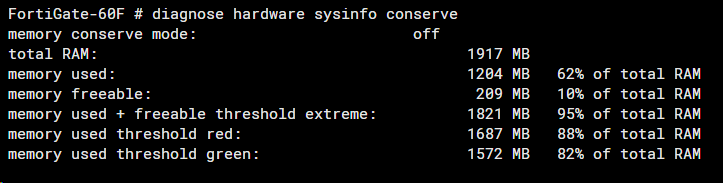

FortiGateのRAMのサイズを確認

FortiGateのRAMのサイズを確認する

———————————-

# diagnose hardware sysinfo conserve

———————————-

時刻同期の確認方法

時刻同期の確認方法

———————————-

# diagnose sys ntp status

———————————-

synchronized: yes(時刻同期している)

reachable(NTPサーバーに到着可能な状態)

特定のプロセスを終了する

FortiGateのCPUが100%になった場合に特定のプロセスを終了する

———————————-

# diagnose sys top (プロセスを確認する)

# diagnose sys

———————————-

プロセスID「6060」を終了させる場合

diagnose sys kill 11 6060

※FortiOS上で必要なデーモンプロセスは終了させても再起動します。

■CPU使用率が異常に高いで詳細の説明がございます。

CPU使用率が高いプロセスを確認する

CPUが高い場合にどのプロセスが占有率が高いのかを確認する事ができます。

———————————-

# diagnose sys top

or

# diagnose sys top 1 20

———————————-

上記の例)

1:取得間隔

20:取得するプロセス数

ストップする場合は、「q」を押下

NICのMACアドレスの確認方法

NICのMACアドレスの確認をする

———————————-

# get hardware nic インターフェース名

or

# diagnose hardware deviceinfo nic インターフェース名

———————————-

arp情報を表示する

IPアドレスとMACアドレスの紐づけ状態を表示する

———————————-

# get system arp

———————————-

インターフェースの状態とパケットなどの統計情報の確認が出来る

インターフェースの状態とパケットなどの統計情報の確認が出来る

———————————-

# get hardware nic インターフェース名

———————————-

インターフェース名が分からない場合は、「get hardware nic」でインターフェース名が表示される

———————————-

# get hardware nic

———————————-

インターフェースの状態を確認する

各インターフェースのステータスの状態などを確認する事が出来ます。

———————————-

# get system interface physical

———————————-

特定のセッション情報の確認

—————————————

# get system session list | grep tcp

—————————————

# get system session list | grep tcp

tcp 3309 192.168.2.110:62049 192.168.5.99:62049 82.202.185.205:443 –

tcp 3 127.0.0.1:10224 – 127.0.0.1:80 –

tcp 2671 192.168.2.110:62063 192.168.5.99:62063 20.198.162.78:443 –

tcp 3506 192.168.2.112:45372 192.168.5.99:45372 157.240.13.32:443 –

tcp 3588 192.168.2.123:53872 192.168.5.99:53872 17.248.166.147:443 –

tcp 3569 192.168.2.110:58049 192.168.5.99:58049 202.218.224.22:443 –

tcp 3482 192.168.2.112:48580 192.168.5.99:48580 216.239.36.135:443 –

セッション情報の確認

———————————-

# get system session list

———————————-

# get system session list

PROTO EXPIRE SOURCE SOURCE-NAT DESTINATION DESTINATION-NAT

tcp 3448 192.168.1.110:62049 192.168.5.99:62049 82.202.185.205:443 –

tcp 2811 192.168.1.110:62063 192.168.5.99:62063 20.198.162.78:443 –

tcp 2594 192.168.1.112:45372 192.168.5.99:45372 157.240.13.32:443 –

tcp 3568 192.168.1.110:58049 192.168.5.99:58049 202.218.224.22:443 –

udp 157 192.168.1.119:54853 192.168.5.99:54853 208.91.112.53:53 –

udp 37 192.168.1.119:49389 192.168.5.99:49389 208.91.112.53:53 –

tcp 3412 192.168.1.112:48580 192.168.5.99:48580 216.239.36.135:443 –

udp 66 192.168.1.112:55213 192.168.5.99:55213 208.91.112.53:53 –

udp 157 192.168.1.119:59901 192.168.5.99:59901 208.91.112.53:53 –

udp 97 192.168.1.119:60397 192.168.5.99:60397 208.91.112.53:53 –

udp 37 192.168.1.119:47253 192.168.5.99:47253 208.91.112.53:53 –

tcp 3563 192.168.1.123:50113 192.168.5.99:50113 35.201.97.85:443 –

icmp 55 192.168.1.5:234 – 192.168.2.99:8 –

tcp 3524 192.168.1.123:53819 192.168.5.99:53819 17.57.145.132:5223 –

NTPサーバーの設定情報を確認

———————–

# get system ntp

———————–

# get system ntp

ntpsync : enable

type : fortiguard

syncinterval : 60

source-ip : 0.0.0.0

source-ip6 : ::

server-mode : disable

ハードウェア情報を確認

————————-

# get hardware status

————————-

# get hardware status

Model name: FortiGate-50E

ASIC version: not available

CPU: ARMv7

Number of CPUs: 2

RAM: 2024 MB

MTD Flash: 128 MB /dev/mtd

Hard disk: not available

USB Flash: not available

Network Card chipset: Marvell NETA Gigabit Ethernet driver 00000010 (rev.)

現在のリソースやパフォーマンス情報を確認

——————————–

get system performance status

——————————–

# get system performance status

CPU states: 0% user 0% system 0% nice 100% idle 0% iowait 0% irq 0% softirq

CPU0 states: 0% user 0% system 0% nice 99% idle 0% iowait 0% irq 1% softirq

CPU1 states: 0% user 0% system 0% nice 100% idle 0% iowait 0% irq 0% softirq

Memory: 2072580k total, 804284k used (38.8%), 1233176k free (59.5%), 35120k freeable (1.7%)

Average network usage: 2058 / 1909 kbps in 1 minute, 2093 / 1899 kbps in 10 minutes, 1506 / 1321 kbps in 30 minutes

Average sessions: 246 sessions in 1 minute, 241 sessions in 10 minutes, 190 sessions in 30 minutes

Average session setup rate: 3 sessions per second in last 1 minute, 2 sessions per second in last 10 minutes, 1 sessions per second in last 30 minutes

Virus caught: 0 total in 1 minute

IPS attacks blocked: 0 total in 1 minute

Uptime: 3 days, 21 hours, 14 minutes

システムステータスを表示する(FortiOSのバージョンなど確認出来る)

———————-

# get system status

———————-

# get system status

Version: FortiGate-50E v6.2.8,build1232,210426 (GA)

Virus-DB: 88.00299(2021-08-11 16:20)

Extended DB: 88.00299(2021-08-11 16:19)

IPS-DB: 6.00741(2015-12-01 02:30)

IPS-ETDB: 18.00138(2021-08-11 21:27)

APP-DB: 18.00138(2021-08-11 21:27)

INDUSTRIAL-DB: 18.00136(2021-08-09 23:58)

Serial-Number: FGT50EXXXXXXXX

Botnet DB: 4.00704(2021-07-27 19:07)

BIOS version: 05000013

System Part-Number: P17464-04

Log hard disk: Not available

Hostname: FortiGate-50E-5-99

Private Encryption: Disable

Operation Mode: NAT

Current virtual domain: root

Max number of virtual domains: 5

Virtual domains status: 1 in NAT mode, 0 in TP mode

Virtual domain configuration: disable

FIPS-CC mode: disable

Current HA mode: standalone

Branch point: 1232

Release Version Information: GA

System time: Thu Aug 12 10:41:42 2021

オンサイトでのハードウェア障害対応です。障害のコールを受け、ハードウェア障害と確定後、オンサイトでのハードウェア交換作業・設定復元・基本動作確認作業を行います。

オンサイトでのハードウェア障害対応です。障害のコールを受け、ハードウェア障害と確定後、オンサイトでのハードウェア交換作業・設定復元・基本動作確認作業を行います。